VPN端口映射深入解析了其工作原理,包括如何在VPN服务器和客户端之间映射端口,以及如何配置这些映射以确保安全通信。文章还探讨了实际应用场景,如远程访问和游戏,并提供了配置指南和注意事项。

随着互联网的广泛应用,VPN(虚拟私人网络)已成为用户保护隐私和网络安全的常用工具,VPN通过加密技术,将用户的设备与远程服务器连接,确保数据传输的安全性,在VPN的使用过程中,端口映射扮演着至关重要的角色,本文将详细剖析VPN端口映射的原理、配置方法及其应用场景。

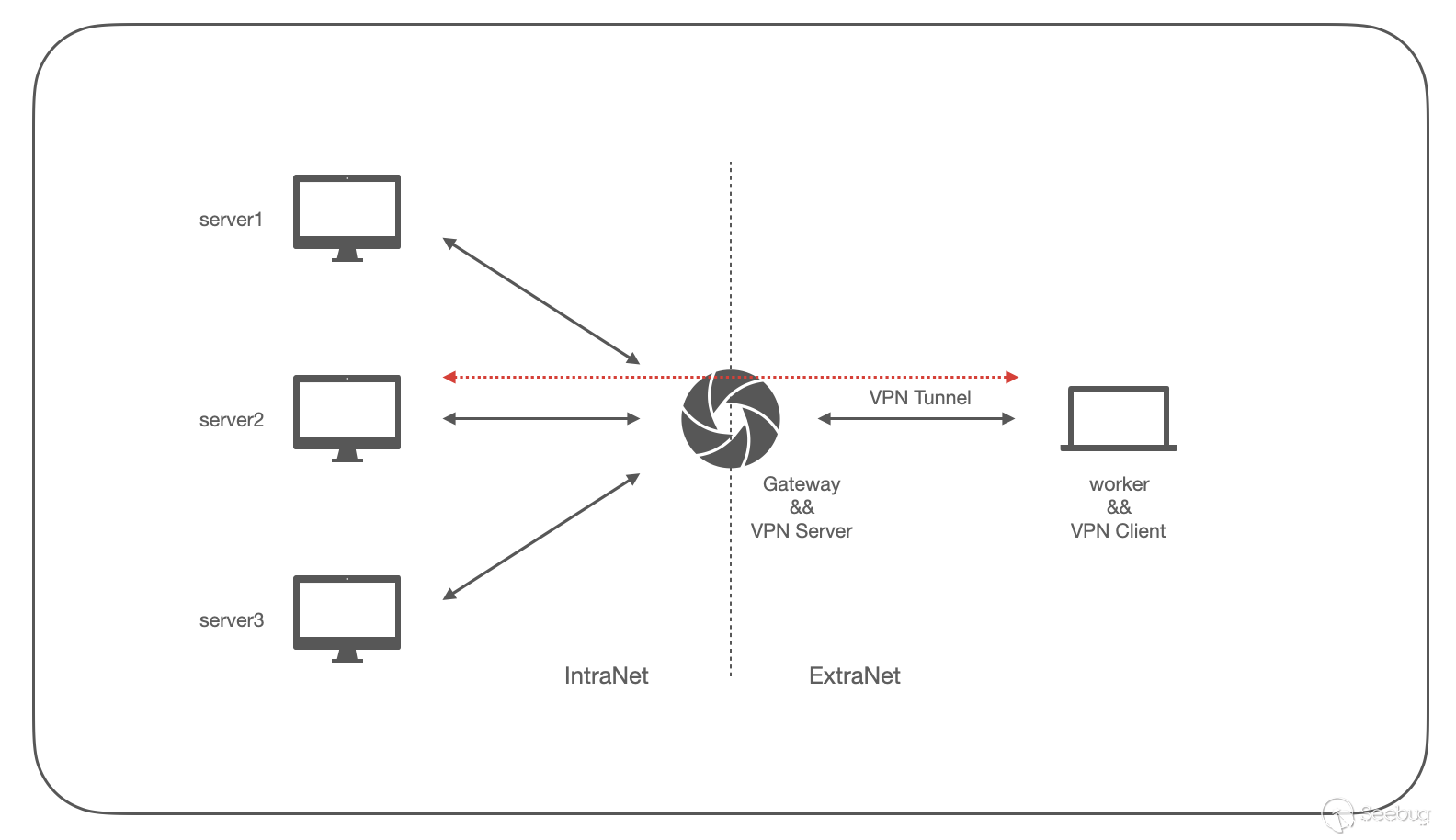

VPN端口映射基于网络地址转换(NAT)技术,它使得内网设备能够通过公网访问外网服务,在VPN端口映射中,用户需将内网设备的私有IP地址映射至公网IP地址的特定端口,这样,当外部设备访问公网IP地址的指定端口时,请求会被导向内网设备的私有IP地址。

VPN端口映射的工作原理包括以下步骤:

以OpenVPN为例,配置步骤如下:

/etc/openvpn/server.conf文件,添加必要的配置项。iptables命令实现。以下为具体的配置示例:

port 443

proto tcp

dev tun

ca /etc/openvpn/server-ca.crt

cert /etc/openvpn/server.crt

key /etc/openvpn/server.key

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "redirect-gateway def1 bypass-dhcp"

push "route 192.168.1.0 255.255.255.0"

push "route 192.168.2.0 255.255.255.0"

push "dhcp-option DNS 8.8.8.8"

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

客户端配置包括下载并安装OpenVPN客户端软件,并配置VPN服务器的相关信息。

/etc/openvpn/client.ovpn文件,添加VPN服务器的公网IP地址、端口、证书等信息。以下为客户端配置示例:

client

remote <VPN服务器公网IP地址> <VPN服务器端口>

dev tun

proto tcp

ca /path/to/ca.crt

cert /path/to/client.crt

key /path/to/client.key

cipher AES-256-CBC

resolv-retry infinite

nobind

persist-key

persist-tun

ns-cert-type server

route 192.168.1.0 255.255.255.0

route 192.168.2.0 255.255.255.0

route 10.8.0.0 255.255.255.0

1. 远程访问内网资源

通过VPN端口映射,用户可以远程访问内网资源,如文件服务器、数据库等,只需在内网设备上部署VPN服务器并配置端口映射规则即可实现。

2. 保护内网设备安全

VPN端口映射可以隐藏内网设备的真实IP地址,降低被恶意攻击的风险。

3. 跨区域办公

VPN端口映射支持跨区域办公,员工可通过VPN连接到公司内网,访问企业资源,从而降低成本并提高工作效率。

VPN端口映射作为一种关键的网络技术,为用户提供安全、便捷的网络服务,通过本文的详细解析,相信您对VPN端口映射有了更深入的理解,在实际应用中,根据需求合理配置VPN端口映射,将为您的网络环境带来显著的安全与便利。